1. Phänomen

Die Situationen, in denen man im Internet auf eine "Domain" stoßen kann, sind vielfältig.

Phishing (Password fishing) per E-Mail ist nur eins von vielen Cybercrime-Phänomenen.

Lässt man sein E-Mail-Programm die Nachrichten in "Original HTML " und nicht als "Reiner Text" anzeigen, hat ein Angreifer die Möglichkeit, einen Hyperlink zu "verschleiern".

Folgender Hyperlink "heißt" zwar microsoft.de, verweist aber auf kernel.org:

Ein einfaches und bisschen böseres Beispiel mit einer IDN findest Du hier: punny/index.html.

Bewege den Mauszeiger über den Hyperlink und vergleiche ihn mit der Adresse in der Statusleiste deines Webbrowsers!

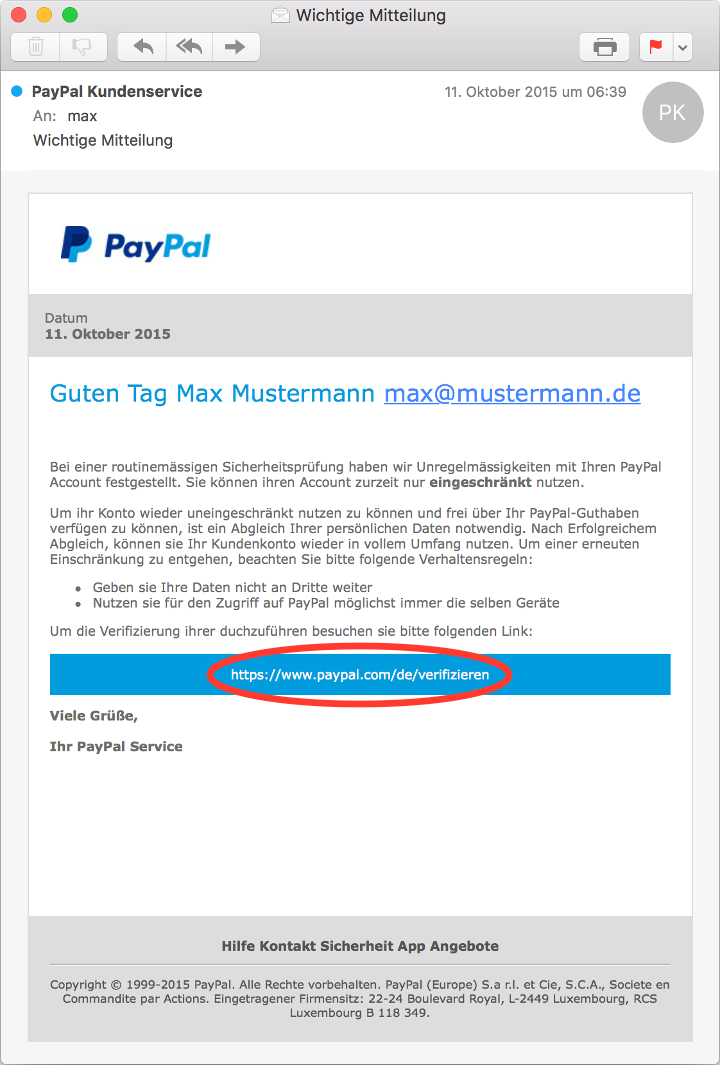

Ähnlich verhält es sich bei E-Mails, die in "Original HTML" dargestellt werden:

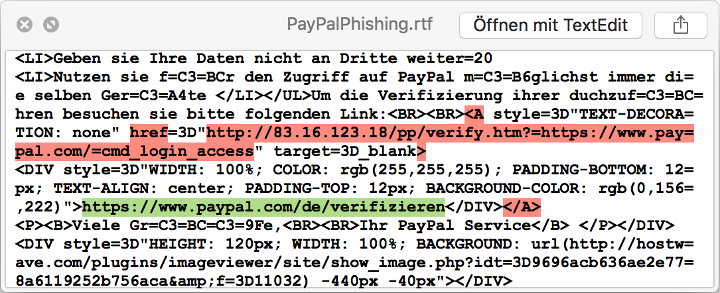

Bei näherer Betrachtung (Quelltext der E-Mail) ist jedoch zu erkennen, dass ein Klick auf den Hyperlink "https://www.paypal.com/de/verifizieren" eine andere Adresse ("http://83.16.123.18/pp/verify.htm?=https://www.paypal.com/=cmd_login_access") im Webbrowser öffnen würde:

Unter dieser Adresse wird in der Regel ein Formular zur Eingabe von Zugangsdaten angeboten.

Mit dem Absenden des Formulars werden die Zugangsdaten an den Server der Täter übermittelt und dort abgespeichert.

Anschließend wird meist eine Fehlermeldung angezeigt und auf die eigentliche Seite weitergeleitet.

Auf dieser kann man sich selbstverständlich mit seinen Daten erfolgreich anmelden.

Besonders lohnenswert scheinen hier Banken- und Sparkassen-Seiten, Online-Bezahldienste (z. B. PayPal), Webmail-Angebote (um Zugangsdaten per "zurücksetzen" zu erlangen oder Spam verschicken zu können) und Online shops (z. B. Amazon) zu sein.

Im Anschluss sollte der Schwerpunkt der weiteren Ermittlungen somit auf der URI liegen, auf welche der Hyperlink tatsächlich verweist!